Imperva ha llevado a cabo una investigación sobre las diferentes técnicas que usan los hackers para robar contraseñas, que es una continuación del estudio que realizó en 2009 sobre las malas prácticas en las contraseñas de usuario. Esta segunda edición de Las malas prácticas en las contraseñas empresariales analiza en detalle cómo las empresas deben implementar sistemas de seguridad más robustos para mitigar las cada vez más sofisticadas técnicas de los hackers para hacerse con contraseñas.

Así, recomienda seguir una serie de pasos para mitigar cualquier violación y robo de contraseñas, ya que como apunta Amichai Shulman, CTO de Imperva, “la responsabilidad en este ámbito no recae en los usuarios, sino en las empresas, que deben ser las encargadas de promover en su conjunto una disciplina de seguridad de datos completa que aúne tanto una política correcta en materia de contraseñas, como unos procedimientos de seguridad apropiados. Las contraseñas deben ser vistas por los equipos TI de las empresas como datos de importancia crítica. Desde Imperva esperamos que esta guía que hemos preparado sirva para que las empresas rectifiquen esas malas prácticas en la gestión de claves”.

Pasos recomendados a seguir:

• El uso de “passphrases” o “frases de paso”: permitir que los usuarios seleccionen contraseñas largas que sean más fáciles de recordar. Estas frases pueden aportan la longitud necesaria y, al mismo tiempo, evitan que el usuario tenga que escribir la contraseña secreta en una nota que luego guarde en su mesa de trabajo.

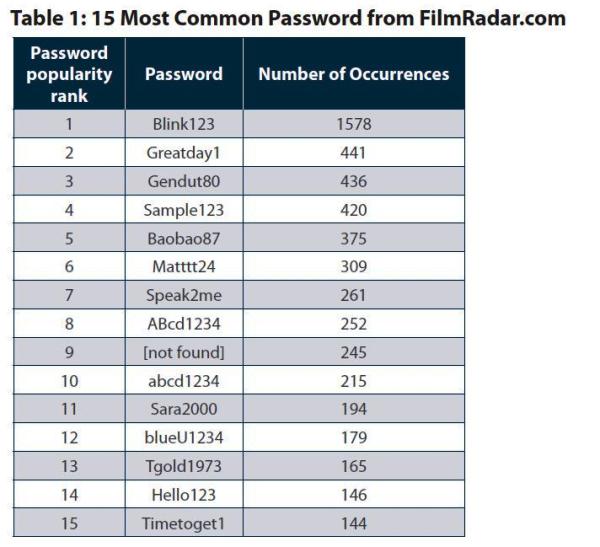

• Exigir a las empresas políticas más firmes en lo referente a contraseñas: esto no significa únicamente restricciones en cuanto a los tipos de caracteres, sino que también hace referencia a una necesaria comparación con los diccionarios usados por los hackers. De hecho, un ejemplo reciente lo encontramos en Hotmail que acaba de prohibir el uso de contraseñas comunes; esta situación supone para la empresa no permitir el uso de determinadas claves para sitios específicos, ni tampoco determinadas secuencias numéricas o relativas a la disposición del teclado que se puedan considerar previsibles o comunes.

• Utilizar una forma especial de encriptación conocida como “salted digests” o “resumen aleatorio”: Un valor aleatorio o salteado es un valor al azar que se antepone a la contraseña antes de ser encriptada, circunstancia que complica de forma importante el coste para descifrar la contraseña; esto sirve para disuadir a aquellos hackers con motivaciones económicas que tendrían que realizar una mayor inversión para hacerse con este tipo de contraseñas.

Imperva: Las malas prácticas en las contraseñas empresariales

El especialista en protección de datos y sitios web ha hecho público la segunda edición de su informe, “Las malas prácticas en las contraseñas empresariales”, en el que analiza en detalle las diferentes técnicas que usan los hackers para robar contraseñas.

Publicado el 10 Ene 2012

Temas

Canales

Artículo 1 de 2