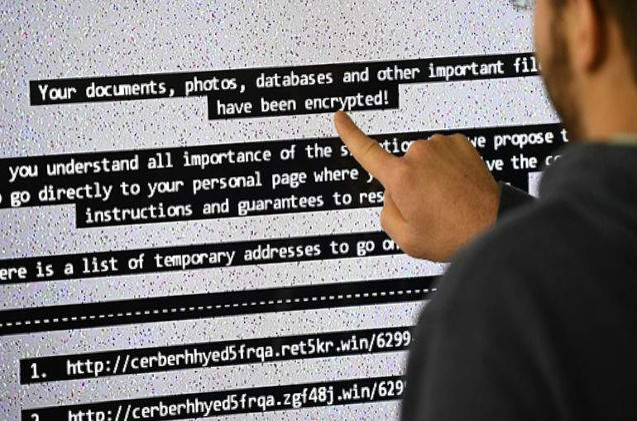

Se conoce el ransomware SynAck desde otoño de 2017. En diciembre del pasado año se pudo observar cómo se dirigía contra usuarios de habla inglesa, mediante ataques de fuerza bruta RDP (Remote Desktop Protocol) seguidos de la descarga manual y la instalación del malware. La nueva variante descubierta por los analistas de Kaspersky Lab utiliza un enfoque mucho más sofisticado al utilizar la técnica Process Doppelgänging para evitar la detección.

Descubierta en diciembre de 2017, Process Doppelgänging implica una inyección de código sin archivos que aprovecha una función Windows incorporada y una implementación no documentada del cargador de procesos de Windows. Al manipular las transacciones de archivos en modo similar a como lo hace Windows, los ciberdelincuentes pueden simular sus acciones maliciosas como si fueran procesos legítimos e inofensivos, aún en el caso de que estuvieran usando un código malicioso conocido. Doppelgänging no deja evidencia rastreable, lo que hace que este tipo de intrusión sea extremadamente difícil de detectar. Esta es la primera vez que se ha observado ransomware utilizar esta técnica.

Los analistas creen que los ataques que utilizan esta nueva variante de SynAck son muy concretos. Hasta ahora, solo se han observado un número limitado de ataques en EE.UU., Kuwait, Alemania e Irán, con peticiones de rescate de 3.000 dólares, el euquivalente a unos 2500 euros.

“La pugna en el ciberespacio entre ciberdelincuentes y defensores es una historia interminable. La capacidad de la técnica Process Doppelgänging para llevar el malware más allá de las últimas medidas de seguridad, representa una amenaza muy importante, una que a nadie sorprende, ha sido rápidamente aprovechada rápidamente por los atacantes”, dijo Anton Ivanov, analista principal de malware, Kaspersky Lab.

Cómo mantenerse a salvo

- Hacer backup de datos con regularidad.

- Usar una solución de seguridad fiable, con detección de comportamiento y capaz de deshacer acciones maliciosas.

- Mantener el software siempre actualizado en todos los dispositivos utilizados.

- Si es empresa, es necesario educar a los empleados y a los equipos TI y mantener los datos confidenciales separados y con acceso restringido.

- Tras convertirse en víctima de un cifrador, consultar páginas como la de Karpersky Lab: No More Ransom, donde es posible que encuentras herramientas de descifrado para recuperar los archivos.