Cisco ha publicado su informe Cisco 2010 Midyear Security Report en el que analiza el nuevo escenario de la seguridad corporativa. De las conclusiones extraídas, destaca el fabricante que en primer lugar es preciso cambiar la percepción que las empresas tienen sobre la seguridad corporativa. ¿QUÉ APLICACIONES SON LAS MÁS PREVALENTES EN LAS EMPRESAS?

Cisco analiza cómo las grandes transformaciones tecnológicas, económicas y demográficas -la proliferación de dispositivos móviles conectados a la red, la virtualización o las redes sociales- están transformando el panorama de la seguridad en las empresas. Recomienda, por tanto, a los responsables de TI actuar de forma más inmediata en la adopción de prácticas de seguridad más efectivas, que permitan proteger la reputación de sus compañías y mantener su ventaja competitiva. ¿QUE MANTIENE AL EQUIPO DE SEGURIDAD DESPIERTO POR LA NOCHE?

Las principales conclusiones y recomendaciones del Cisco 2010 Midyear Security Report son:

Transformaciones con influencia creciente como las redes sociales, virtualización, cloud computing o la integración de múltiples dispositivos móviles. Para responder con éxito a estas transformaciones, las empresas deberían:

• Aplicar políticas específicas para cada usuario en el acceso a las aplicaciones y los datos sobre sistemas virtualizados.

• Establecer límites estrictos en el acceso a la información crítica para el negocio.

• Crear una política corporativa oficial de movilidad.

• Invertir en herramientas para gestionar y monitorizar las actividades ‘en la nube’.

• Proporcionar a los trabajadores guías sobre el uso de los medios sociales en la oficina.

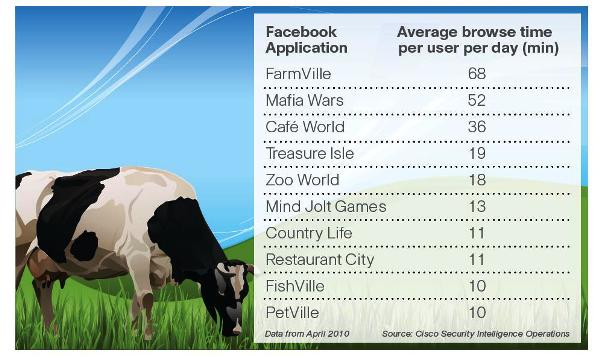

El peligro de los juegos interactivos. Aunque la pérdida de productividad en horas de trabajo no es una amenaza para la seguridad empresarial, se cree que los cibercriminales están diseñando mecanismos para propagar malware a través de estos juegos.

Caso omiso a las políticas corporativas. El 50 por ciento de los usuarios finales ha admitido ignorar las políticas corporativas que prohíben el uso extensivo de redes sociales, mientras un 27 por ciento reconoce haber cambiado la configuración de su equipo para acceder a aplicaciones no permitidas.

Innovación y ciberdelincuencia. Mientras que las empresas invierten tiempo sopesando cuidadosamente el uso de tecnologías de redes sociales y “peer-to-peer”, los cibercriminales se han adelantado en su uso, utilizándolas no sólo para cometer cibercrímenes sino también para mejorar sus comunicaciones y acelerar las transacciones entre ellos.

El spam sigue creciendo exponencialmente. A pesar del reciente descenso en operaciones criminales basadas en spam, se espera que durante 2010 crezca a escala mundial un 30 por ciento frente al volumen registrado en 2009, según un nuevo estudio de Cisco Security Intelligence Operations.

Al alza los ataques multi-vector. Los cibercriminales siguen atacando sitios web legítimos de forma planificada, a la vez que gestionan ataques de spam controlados. Es decir, ataques multi-vector -(que operan a través del e-mail y de Internet)- preparados para actuar en un momento concreto y enfocados en establecer keyloggers (programas capturadores de teclado), bots y puertas traseras. La combinación de distintas tecnologías dirigidas a un sólo objetivo es cada vez más frecuente.

Los terroristas se están sumando a las redes sociales.

El nuevo escenario de seguridad corporativa

Cisco analiza en su informe Cisco 2010 Midyear Security Report, las transformaciones clave que están influyendo en las empresas y cómo garantizar la protección de sus redes.

Publicado el 31 Ago 2010

Temas

Canales