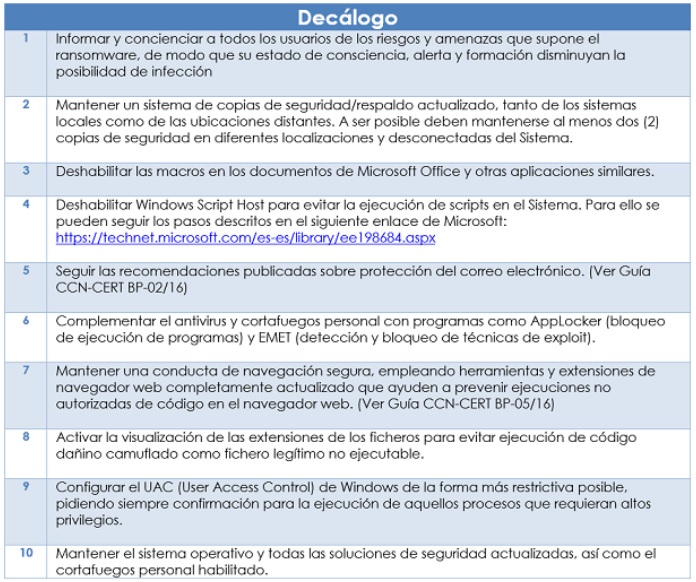

El año pasado, el CCN-CERT gestionó un total de 2.030 incidentes relacionados con ransomware, un 375% más que en 2015. La Oficina Europea de Policía, Europol, situó al criptoware (un tipo de ransomware que cifra los archivos de los dispositivos infectados e impide el acceso a los usuarios), como una de las técnicas más utilizadas en 2016 por los ciberdelincuentes. Por todo ello, cobra especial relevancia el último Informe de Buenas Prácticas hecho público por el CERT Gubernamental Nacional y que incluye un Decálogo de acciones para protegerse contra este tipo de ataque y que viene a sumarse al Informe de ‘Amenazas IA-03/17. Medidas de Seguridad frente al ransomware’.

El CCN-CERT BP-04/16. Buenas Prácticas. Ransomwarepretende facilitar información, herramientas y procedimientos que permitan, en la medida de lo posible, evitar la infección, recuperar los ficheros si hubiera fallado lo anterior y, en cualquier caso, crear un entorno suficientemente seguro para evitar futuras infecciones o minimizar los daños ocasionados por las mismas.

El documento se incluye dentro de una serie de informes de buenas prácticas destinados a un público general que busca concienciar y facilitar el uso seguro de las tecnologías de la información y las comunicaciones. Vectores de infección, desinfección, buenas prácticas, conclusión y decálogo son los principales apartados de este Informe en el que se señala que “dado que el verdadero riesgo del ransomware es que secuestren la única copia disponible de un fichero, toda la resiliencia del sistema depende de que se mantengan copias de seguridad adecuadamente actualizadas, cifradas y firmadas, fuera del alcance (off-line) de nuestro equipo”.

El phishing (mediante enlace web o fichero adjunto) y la navegación web son los vectores de infección más comunes en este tipo de código dañino por lo que se recomienda disponer de sistemas antispam a nivel de correo electrónico y establecer un nivel de filtrado alto. Del mismo modo, es recomendable tener el sistema actualizado con los últimos parches de seguridad (tanto del sistema operativo como del software instalado), una primera línea de defensa con las últimas firmas de código dañino (antivirus) y establecer políticas de seguridad en el sistema que impidan la ejecución de ficheros desde directores comúnmente utilizados por el ransomware (App Data, Local App Data, etc.).