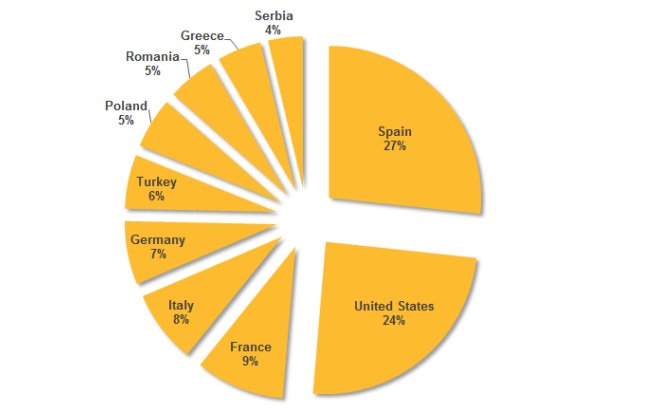

Esta campaña sigue los pasos de Stuxnet, que fue la primera gran campaña de malware dirigida a sistemas ICS (sistemas de control industrial), aunque en esta ocasión se observa un foco mucho más amplio:

El nuevo estudio de Symantec ha descubierto una campaña de ciberespionaje contra diversos objetivos de la industria energética en Estados Unidos y Europa. El grupo atacante, apodado “Dragonfly” por Symantec, cuenta con importantes recursos y está operativo desde 2011. Aunque existen paralelismos entre las motivaciones que estaban detrás del malware Stuxnet y el grupo atacante Dragonfly, este último parece estar centrado en el espionaje, mientras que Stuxnet fue diseñado específicamente para el sabotaje.

El grupo Dragonfly utiliza métodos de ataque orientados al robo de información, a través de la instalación y ejecución de malware en los sistemas infectados. Además, incorpora capacidades para la ejecución de plugins adicionales, como son las herramientas de recopilación de contraseñas, de captura de pantalla y de catálogo de los documentos en los ordenadores infectados. El grupo Dragonfly ha encontrado un “punto débil” de las grandes compañías energéticas al comprometer a sus proveedores, que son siempre empresas de menor tamaño y menos protegidas.

Repercusiones de Dragonfly:

1.Potencial de sabotaje. Una de las principales rutas de ataque (vectores) para el grupo Dragonfly ha sido comprometer el software legítimo de terceros.

2.Utilizar la cadena de suministro. El grupo Dragonfly está técnicamente preparado y es capaz de actuar estratégicamente. Algunos de sus objetivos son grandes compañías del sector energético y, en lugar de atacarlas directamente, el grupo ha encontrado el “punto débil” al comprometer a sus proveedores, que son siempre empresas más pequeñas y con menos recursos.

3.Múltiples vectores y herramientas de ataque. El grupo Dragonfly ha utilizado un número considerable de vectores de ataque. Así, además de comprometer software de terceros, también ha realizado ataques Watering Hole, comprometiendo sitios web que los empleados de las compañías objetivo suelen visitar.