Una de las tendencias más significativas dentro del actual concepto de movilidad empresarial es el ‘Bring Your Own Device’ o BYOD. Bien es cierto que la movilidad trae beneficios palpables y demostrados a las compañías, como aumentos de la productividad, flexibilidad en cuanto a horarios y lugares de trabajo y, por supuesto, ahorro de costes. Es por ello que muchas empresas facilitan a sus usuarios acceso a aplicaciones y datos corporativos que les permitan realizar su trabajo cuando y donde sea necesario y, lo más importante, desde dispositivos muy variados. Esto también supone retos adicionales relacionados con la gestión y seguridad. En cuanto al control y la gestión de dispositivos BYOD se han ensayado varios enfoques basados en asegurar los datos o la virtualización del dispositivo, sin embargo, en todos ellos existe un alejamiento respecto de los planteamientos iniciales de esta iniciativa. Casi todos los fabricantes coinciden en que la clave sí reside en dotar de mayor seguridad a la información, pero manteniendo a la vez una total flexibilidad y libertad para el usuario en la utilización de todo tipo de dispositivos, persiguiendo la máxima de mejorar su productividad.

Nuevos retos para los departamentos de IT

El objetivo base es poder gestionar la red y el acceso a las aplicaciones corporativas de forma segura, pero con dispositivos que son propiedad de los usuarios, aumenta la dificultad de identificación pues no están obligados a cumplir ningún requisito previo de política IT. De forma similar, también es necesario el control de los dispositivos corporativos, ya que salen habitualmente del perímetro de la red e inevitablemente son utilizados para razones personales en el hogar o durante las vacaciones. Aunque la seguridad es importante, no es el único factor a tener en cuenta en una implantación BYOD ganadora. La mayoría de las compañías utilizan aún herramientas de gestión tradicionales, que desde luego no están diseñadas para dar la flexibilidad necesaria en las políticas de acceso que el entorno móvil requiere. En un entorno actual es casi obligatorio considerar, más allá de iniciativas BYOD, la necesidad de mantener una visibilidad unificada de los dispositivos, un control concurrente de la red en su totalidad, a la vez que una monitorización efectiva del acceso a la red de los usuarios. Además, las últimas encuestas en este campo aseguran que sus tres prioridades esenciales para la implantación son:

–Funcionalidad centralizada.

–Facilidad de creación de logs, monitorización y generación de informes.

–Facilidad de implantación.

Una tecnología adecuada

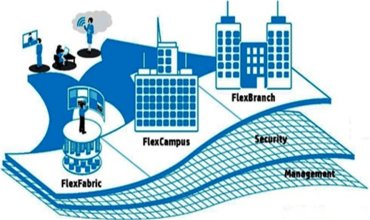

En este marco, una solución muy adecuada para la iniciativa BYOD gira en torno a la aplicación de gestión HP IMC (Intelligent Management Center). Es una aplicación de gestión de red de ventana única que permite una visibilidad de la totalidad de la red corporativa, tanto de la red física como de la virtual, de la red cableada como de la inalámbrica, aplicando políticas de seguridad a los usuarios y a sus dispositivos, tanto si son personales como si son propiedad de la compañía. Por su parte, HP FlexNetwork es la única arquitectura de red convergente actual que se extiende desde el centro de datos virtualizado hasta el puesto de trabajo, proporcionando servicios en modo nube, multimedia y movilidad (BYOD) con seguridad integrada. Entre sus beneficios se encuentran:

Permitir la creación de centros de datos planos, con muy baja latencia, redes campus con menos niveles, menos equipamiento y cableado, proporcionando mayor densidad de usuarios.

Fortalece los procesos de acceso y adhesión de los nodos clientes mediante una gestión unificada tanto dela red cableada como de la red inalámbrica.

Seguridad End-to-end, proporciona servicios de cuarentena en tiempo real, manteniendo los nodos BYOD problemáticos fuera de la red.

A modo de cuadro de mando, la gestión de red HP IMC, implementa una exhaustiva solución BYOD que permite el acceso y adhesión seguros de los dispositivos, su aprovisionamiento y su monitorización, tanto a la red cableada como a la red inalámbrica.

El diseño modular del software facilita enormemente una implantación BYOD en la compañía, otorgando la flexibilidad necesaria para poder añadir funcionalidades bajo demanda, sin la necesidad de manejar diferentes herramientas de gestión.

Adhesión a la red unificada de los dispositivos móviles La tecnología IMC soporta autenticación de usuarios basada en la identidad, localización, hora y estado de salud de seguridad del dispositivo. Gracias a que IMC centraliza el acceso a la red y la aplicación de políticas mediante capacidades de gestión de red, podemos integrar, correlar y hacer colaborar la gestión de usuarios y de dispositivos de red desde una única plataforma.

Aprovisionamiento

Conseguir minimizar al máximo los riesgos de seguridad gestionando las políticas de seguridad y evaluando cada situación. Esta funcionalidad permite controlar la admisión a la red en base a la identidad, la situación y el estado puntual de los dispositivos. Esta capacidad ratifica que todos los dispositivos conectados a la red serán seguros.

Monitorización

Tener total visibilidad del modo de comportamiento de los usuarios BYOD, pudiendo auditarles bien por nombre de usuario, bien por dirección IP. La posibilidad de monitorizar los clientes y su utilización de ancho de banda en el tiempo, facilita la gestión de los recursos de red y la planificación de capacidades de forma mucho más efectiva a través de la red cableada y de la red inalámbrica. Así pues, hoy en día existen sistemas de gestión con los que se puede ir más allá del simple acceso BYOD, gestionando de forma eficiente la totalidad de la infraestructura de red convergente, asegurando los dispositivos propiedad de los usuarios y monitorizando el tráfico total de forma centralizada. Con estándares abiertos, además, se garantiza una relativa facilidad de implantación, costes de operación muy bajos y una seguridad robusta y consistente.