La mayoría de las empresas acumula un alto número de reglas y políticas de seguridad, muchas veces complejas, contradictorias y duplicadas, que no permite responder de forma efectiva a las amenazas. Asimismo, el usuario empresarial suele utilizar múltiples dispositivos por lo que el intercambio de información entre distintas localizaciones y la utilización de datos de aplicaciones que están en nubes híbridas, complica la gestión de la seguridad de la red.

Según Fortinet, esto está provocando que el departamento de TI no pueda ofrecer un acceso unificado seguro porque, “constantemente se añaden nuevas normas a los dispositivos de seguridad que rara vez se eliminan, generándose una espiral fuera de control,” indica Acacio Martín, director general de Fortinet. “Para los administradores es cada vez más complejo tener una visión global de la seguridad que están implementando sobre todo cuando hay presión de plazos para resolver problemas concretos. El mayor riesgo es que los agujeros de seguridad se produzcan en medio del caos”, confirma.

Para minimizar el efecto de esta acumulación de políticas de seguridad, Fortinet ofrece estos cinco consejos en su documento Making Smart Policies:

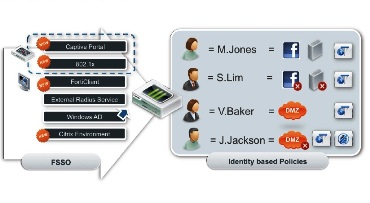

1. Mayor conocimiento de la aplicación. El proceso de simplificar las políticas de seguridad se complica con la incorporación de la seguridad en el entorno de la aplicación; un elemento clave de la tecnología de los firewall de nueva generación. Sin embargo, es crítica la capacidad para conectarlas a los IDs de los usuarios en un único espacio y aplicarlas a lo largo de toda la red y en todas las funciones de seguridad de la misma.

2. Permitir el inicio de sesión única (Single-Sign On). Ejecutar distintas políticas de seguridad con gran variedad de sistemas de autenticación complica la gestión de la seguridad. Aplicar un sistema Single Sign On (SSO) es un ejemplo de que una política de seguridad simplificada no tiene el por qué suponer una pérdida de valor sobre la localización o el dispositivo del usuario.

3. Unificar redes inalámbricas y cableadas para mayor control y visibilidad de la red. La acumulación de políticas se produce cuando el acceso a las redes inalámbricas y cableadas no coincide plenamente con los objetivos de gestión. Cuando ambas coexisten, las inalámbricas suelen ser el entorno más dinámico con niveles similares de tráfico como en una infraestructura cableada; agravando la integración de ambas (incluyendo las políticas centradas en el usuario) para facilitar la supervisión, el seguimiento simplificado y el cumplimiento de la normativa.

4. Racionalizar la seguridad de red. Gestionar un gran número de dispositivos de seguridad de distintos fabricantes implica multiplicar el número de políticas de seguridad. Desplegar un conjunto de sistemas del mismo proveedor reduce las políticas y consecuentemente los costes operativos, mejorando el rendimiento y, en general, la seguridad. Así mismo permite que las políticas de acceso a la red se integren con el resto de políticas de seguridad.

5. Centrarse en las políticas inteligentes por usuarios y dispositivos. iOS, MacOS, Windows, RIM, Android, Ubuntu, Unix y Linux requieren diferentes políticas para cada nivel, lo que conlleva mucho tiempo de gestión. Si lo combinamos con una estrategia SSO para disponer de un único punto de ingreso unificado a la red cableada/inalámbrica, todas las políticas se pueden determinar de acuerdo al ID del usuario, el tipo de dispositivo y la localización.