Un reciente análisis estadístico realizado por Sophos que compara la proporción de malware en aplicaciones potencialmente no deseadas (PUA, por sus siglas en inglés) en Windows, Mac y Android muestra una tendencia que se ha hecho realidad desde hace tiempo: los ciberdelincuentes tienen como uno de los principales objetivos a los dispositivos Android, y usan las PUAs para pasar desapercibidos por los sensores de seguridad y penetrar en los dispositivos Android y Mac.

“Aunque los sistemas abiertos son más susceptibles a ser vulnerables a los malwares, los ciberdelincuentes utilizarán las PUAs en lugar del malware para para acceder a los sistemas que tienen sus propias tiendas de aplicaciones, como son Mac o Android. Los ciberdelincuentes ven a las PUAs como una manera de evitar fácilmente los sistemas de seguridad y lograr el mismo objetivo final que tienen con otros programas maliciosos: ganar dinero”, explica Alberto Ruiz Rodas, Sales Engineer de Sophos Iberia.

Si se analiza el volumen bruto de las muestras analizadas por SophosLabs en 2016, se puede ver que:

- De todos los ciberataques a Windows, el 6% eran PUAs mientras que el 95% eran malware directo.

- De todos los ciberataques a Android, el 75% es malware puro y el 25% eran PUAs.

- De todos los ciberataques a Macs, el 6% era malware puro y el 94% eran PUAs.

Mientras el malware está diseñado para hacer daño, las PUAs caen más en la categoría de perturbaciones, es decir que son insufribles aplicaciones que hacen funcionar los anuncios y pop-ups hasta que finalmente el usuario los desinstala.

Los resultados del análisis al Malware que ataca a Android

En las previsiones de malware que publicó SophosLabs en febrero de este año, los investigadores analizaron el malware específico diseñado para dispositivos Android. Los sistemas de análisis de SophosLabs procesaron más de 8,5 millones de aplicaciones Android sospechosas en 2016. Más de la mitad de estas eran malware o PUAs, que incluían un mal comportamiento de los adware, es decir de los softwares que automáticamente exhibe al usuario anuncios publicitarios.

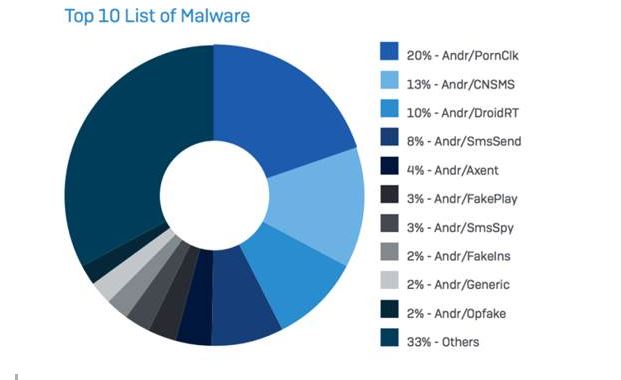

Cuando el laboratorio revisó los Top 10 tipos de malwares que atacan a Android detectó que Andr/PornClk es el que predomina en los ataques, representando más del 20% de los casos revisados en 2016. Andr/CNSMS, un remitente de SMS de origen chino, fue el segundo mayor calado, con el 13% de los casos; seguido por Andr / DroidRT, un rootkit (conjunto de herramientas usadas frecuentemente por los ciberdelincuentes que consiguen acceder ilícitamente a un sistema informático) para Android (10%); y Andr / SmsSend (8%):

Consejos de seguridad

Aunque los riesgos de seguridad de Android permanecen latentes, hay muchas maneras de minimizar la exposición a este tipo de ataques, especialmente cuando se trata de aplicaciones que el usuario puede elegir.

- Ceñirse a Google Play. No es perfecto, pero Google se esfuerza en prevenir que el malware llegue al dispositivo, o lo elimina cuando aparece en el Play Store. Por el contrario, en muchas plataformas alternativas no existe ningún filtro para las aplicaciones gratuitas y los creadores de aplicaciones pueden subir todo lo que quieran, y lo hacen con frecuencia.

- Considere la posibilidad de utilizar un antivirus de Android. Al bloquear la instalación de aplicaciones maliciosas e indeseadas, incluso si provienen de Google Play, puede evitar muchos problemas.

- No se descargue aplicaciones con poca reputación. Si aún no sabe nada acerca de una nueva aplicación, no la instale ni siquiera en el teléfono de trabajo.

- Los parches de seguridad son una prioridad. Al comprar un nuevo modelo de teléfono, compruebe que el vendedor aplique todas las actualizaciones de los parches de seguridad.