Sophos ha dado a conocer recientemente un exhaustivo informe donde se disecciona una de las últimas tendencias en el mundo del cibercrimen: el Ransomware-as-a-Service. El nuevo estudio “Ransomware as a Service (Raas): Deconstructing Philadelphia” elaborado por Dorka Palotay, investigador de amenazas en los SophosLabs, pone de manifiesto la facilidad y escasos conocimientos que son necesarios para acometer un ciberataque a la carta, y que ha puesto de moda esta práctica entre los ciberdelincuentes.

Actualmente es cada vez más fácil crear y lanzar ataques de ransomware, indistintamente de los conocimientos o habilidades que se tengan. Todo lo que se necesita es tener unos 400 dólares, malas intenciones y acceso a la Dark Web, un marketplace donde es posible encontrar kits de malware como si fueran zapatos o juguetes a la venta en cualquier una web de compras online.

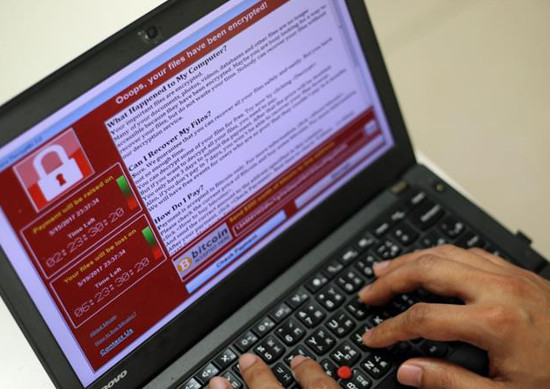

Adquiriendo uno de estos kits de ransomware es posible obtener y secuestrar datos de ordenadores ajenos para pedir a cambio una recompensa económica por la devolución de los mismos. A esta nueva tendencia se le ha denominado Ransomware as a Service (RaaS), y para conocer hasta qué punto se trata de un tema oscuro y peligroso, desde Sophos se ha deconstruido y tomado como ejemplo para este estudio el kit llamado “Philadelphia”.

Si bien el RaaS no es del todo nuevo, sí que lo es el marketing del “hágalo-usted-mismo” que ahora aplican a esta modalidad de ciberataques. Los creadores de estos kits (The Rainmakers Labs) llevan su negocio de la misma forma que lo hace cualquier empresa legal dedicada a la venta de software. Philadelphia aparece lista para la venta en los escaparates ocultos de la Dark Web, cuenta con su vídeo-tutorial en YouTube de calidad profesional, donde se explica la esencia del kit y de cómo personalizar el ransomware con diferentes opciones. También se puede encontrar en una web, de aspecto normal y corriente, que sirve de “guía de ayuda” detallada en la que se explica a los clientes cómo realizar su configuración.

Este kit de ransomware es bastante avanzado y cuenta con numerosas configuraciones de personalización para dirigir mejor los ataques a sus víctimas, con acciones como “Encontrar víctimas en Google Maps”, para ofrecer pautas demográficas de los ataques, o “Apiadarse”, que al contrario de para lo que parecería servir ayuda al cibercriminal a huir de situaciones comprometidas.

Se pueden encontrar otros kits de ransomware cuyos precios oscilan entre los 39 y los 200 dólares, pero el hecho de que Philadelphia cueste 400 dólares se debe a las importantes funcionalidades y opciones que promete a sus compradores, entre las que se incluyen actualizaciones periódicas, y un acceso y versiones ilimitadas.

Otras características extra que puede incluir este kit en concreto son la personalización del texto y color del mensaje de rescate que le aparecerá a las víctimas, poder hacer que aparezca con anterioridad a que la información de la víctima sea encriptada y previo a la “Ruleta Rusa”, acción que elimina algunos archivos al azar tras un determinado periodo de tiempo. Se trata de una función común en los kits de ransomware y es utilizada para generar pánico entre las víctimas para presionarles al pago del rescate.

Cómo protegerse frente al RAAS CÓMO

Para hacer frente a esta nueva tendencia del cibercrimen y mejorar las respuestas ante todo tipo de ransomware, desde Sophos se recomienda:

1.Realizar backups regularmente y mantener una copia reciente de manera externa. Existen muchas otras formas, al margen del ransomware, por las que los archivos pueden desaparecer, como por ejemplo la aparición de un fuego, inundaciones, robo, un portátil que se cae al suelo o incluso una eliminación accidental. Además, aplicando el cifrado al backup evitará preocupaciones de que caiga en las manos equivocadas.

2.No habilitar macros en documentos adjuntos recibidos por email. Microsoft ha desactivado deliberadamente los macros auto-ejecutables por defecto hace ya varios años como medida de seguridad. ¡Muchas de las infecciones de malware se apoyan en persuadir al usuario de volver a activarlos, así que no lo haga!

3.Tener cuidado con archivos adjuntos no solicitados. Los cibercriminales se valen del dilema que supone no abrir un documento hasta estar totalmente seguro de que es el que ese espera recibir, pero no es posible saberlo hasta que se abre. En caso de duda, es mejor no abrirlo.

4.Aplicar los parches a tiempo y con regularidad. El malware que no llega a través de los macros de los documentos a veces se sirven de los fallos en la seguridad de aplicaciones populares, como Office, Flash y otras. Cuanto antes se apliquen lo parches, menor cantidad de brechas abiertas podrán explotar los cibercriminales. En caso de sufrir este tipo de ataque, los usuarios deben asegurarse de estar utilizando la versión más actualizada de PDF y de Word.

5.Utilizar Sophos Intercept X, que detiene el avance del ransomware al bloquear el cifrado no autorizada de archivos.

6.Probar a usar de forma gratuitaSophos Home para Windows y Mac con la familia y los amigos.