Aunque el mercado de criptomonedas no deja de experimentar todo tipo de altibajos, el aumento de valor del Bitcoin del año pasado ha tenido un impacto significativo, no sólo en la economía global, sino también en el mundo de la ciberseguridad. Con el objetivo de hacerse con criptomonedas, los ciberdelincuentes han comenzado a usar software de minería en sus ataques ya que, al igual que el ransomware, tiene un modelo sencillo de monetización.

Pero, a diferencia del ransomware, no daña directamente a los usuarios y puede permanecer sin ser detectado durante mucho tiempo al usar de forma silenciosa la potencia del PC. En septiembre de 2017, Kaspersky Lab registró un aumento de mineros que se extendían por todo el mundo de forma muy activa, y predijo su mayor desarrollo. Las últimas investigaciones revelan que este crecimiento no sólo ha continuado, sino que también ha crecido y se ha extendido.

Los analistas de Kaspersky Lab han identificado recientemente a un grupo de cibercriminales que utilizan técnicas de APT en su arsenal de herramientas para infectar a los usuarios con mineros. Este grupo ha usado el método de vaciado de procesos, que generalmente se utiliza en malware y que se vio en algunos ataques dirigidos realizados por actores APT, pero que nunca antes se había observado en ataques de minería.

Según ha observado Kaspersky Lab, los actores que están detrás de estos ataques han estado extrayendo monedas de Electroneum y han ganado 7 millones de dólares durante la segunda mitad de 2017, un importe comparable a los que obtienen los creadores de ransomware.

Los actores que están detrás de estos ataques han estado extrayendo monedas de Electroneum y han ganado 7 millones de dólares durante la segunda mitad de 2017

“Vemos como, poco a poco, el ransomware va dando paso a los mineros. Nuestras estadísticas lo confirman mostrando un constante crecimiento de mineros durante todo el año, así como por el hecho de que los grupos de cibercriminales están desarrollando activamente sus métodos, y han empezado a utilizar técnicas más sofisticadas para difundir el software de minería. Ya hemos visto antes una evolución parecida, los creadores del ransomware usaban los mismos trucos cuando estaban en pleno crecimiento”, comenta Anton Ivanov, analista principal de malware de Kaspersky Lab.

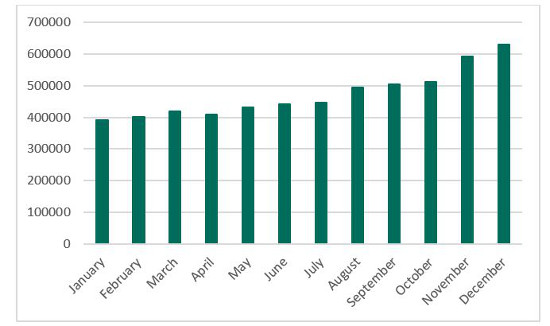

En 2017, Esta cifra es un 50% superior a la de 2016 (1,87 millones). Han descendido los usuarios víctimas del adware, los juegos crackeados y el software hackeado utilizado por los ciberdelincuentes para infectar secretamente los PCs. Otro enfoque utilizado fue la minería web a través de un código especial ubicado en una página web infectada. El minero web más utilizado fue CoinHive, encontrado en webs muy populares.Número de usuarios de Kaspersky Lab atacados por mineros maliciosos de criptomonedas en 2017.

Cómo se ejecuta el ataque

El ataque funciona de la siguiente forma: se invita a la víctima a descargar e instalar un software publicitario que, en su interior, esconde un instalador de mineros. Este instalador elimina una utilidad legítima de Windows con el objetivo de descargar el minero desde un servidor remoto. Después de su ejecución se inicia un proceso de sistema legítimo, y el código legítimo de este proceso se convierte en código malicioso. Como resultado, el minero opera disfrazado de ‘tarea legítima’, por lo que será imposible que un usuario reconozca si hay una infección. Detectar esta amenaza es también un desafío para las soluciones de seguridad. Además, los mineros marcan este nuevo proceso por la forma en la que restringe la cancelación de cualquiera tarea. Si el usuario intenta detener el proceso, el sistema del ordenador se reiniciará. De este modo, los ciberdelincuentes consiguen proteger su presencia en el sistema por un tiempo más prolongado y más productivo.