Zscaler ha publicado su segundo informe anual sobre el Internet de las Cosas (IoT): “Dispositivos de IoT en la Empresa 2020: Aparece la amenaza del IoT en la sombra“.

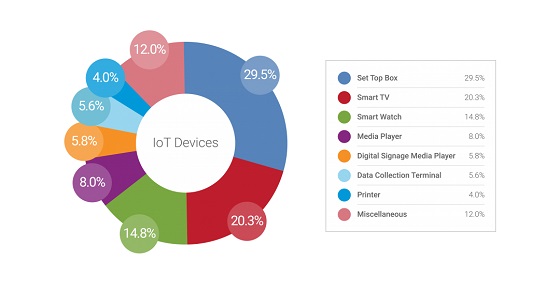

Según los datos de la compañía, los clientes de la firma de seguridad están generando más de 1.000 millones de comunicaciones de IoT al mes en la nube de Zscaler lo que equivale a un aumento del 1.500 por ciento desde el informe anterior de mayo de 2019. Analizando dos semanas de este tráfico a través de su nube, la compañía identificó 553 diferentes dispositivos de IoT de 21 categorías de 212 fabricantes.

Organizaciones de todo el mundo están observando este fenómeno de IoT en la sombra (Shadow IoT), en el que empleados están llevando dispositivos no autorizados a la empresa. Con esta avalancha de dispositivos desconocidos y no autorizados, los equipos de TI y de seguridad a menudo desconocen que estos dispositivos están en la red corporativa ni cómo impactan en la seguridad general de una organización.

Puntos clave del estudio:

? Aumentan los dispositivos de IoT no autorizados: Los principales dispositivos de IoT no autorizados que Zscaler observó incluyen asistentes digitales para el hogar, decodificadores de TV, cámaras IP, dispositivos inteligentes para el hogar, televisores inteligentes, relojes inteligentes e incluso sistemas multimedia para automóviles.

? Las industrias manufactureras y de comercio minorista están a la cabeza en cuanto a volumen de tráfico de IoT: Los clientes de estos verticales generaron el mayor volumen de tráfico de IoT (56,8%), seguidos por las empresas (23,7%), el entretenimiento en el hogar y domótica (15,7%) y la atención sanitaria (3,8%).

? La mayoría de las transacciones de IoT no son seguras: El 83% de las transacciones de IoT se realizan a través de canales de texto sencillo (texto sin formato o plaintext), mientras que sólo el 17% utiliza canales seguros (SSL).

? Aumento exponencial del malware de IoT: Zscaler bloqueó mensualmente 14000 intentos de ataque de malware basado en IoT. Ese número aumentó más de siete veces con respecto al informe de mayo de 2019.

? Nuevos exploits que surgen para atacar dispositivos no autorizados: No dejan de aparecer nuevos exploits que apuntan a dispositivos de IoT, como la red de bots RIFT, que busca vulnerabilidades en cámaras de red, cámaras IP, DVR y routers domésticos.

“Hemos entrado en una nueva era del uso de dispositivos de IOT dentro de la empresa. Los empleados están exponiendo a las organizaciones a una gran ola de ataques mediante el uso de dispositivos personales, el acceso a dispositivos domésticos y la vigilancia de personas a través de redes corporativas”, dijo Deepen Desai, vicepresidente de Investigación de Seguridad de Zscaler. “Como industria, necesitamos implementar estrategias de seguridad que protejan las redes empresariales retirando los dispositivos de IO en la sombra de la superficie de ataque mientras se continúa mejorando la detección y prevención de los ataques que tienen como objetivo estos dispositivos”.

Trimestralmente, Zscaler bloqueó aproximadamente 42.000 conexiones que eran malware y exploits basados en IoT. Las principales familias de malware incluían Mirai, Gafgyt, Rift, Bushido, Demonbot y Pesirai. Los principales países a los que se dirigieron estos ataques fueron los Estados Unidos, el Reino Unido, Rusia, los Países Bajos y Malasia.

Las organizaciones deben considerar aplicar método de confianza cero (Zero Trust)

En respuesta a la creciente amenaza que representan los dispositivos de IoT en la sombra introducidos en la empresa, las organizaciones deben considerar aplicar método de confianza cero (Zero Trust) que garantice que cualquier comunicación entre los dispositivos y las personas se realice con entidades conocidas y que esté dentro de la política de su organización para reducir la superficie de ataque de la Internet de las cosas.